ゲッティイメージ

火曜日のマイクロソフトは、ユーザーアカウントが消臭を防ぐように設計された多段階認証手段で保護されている場合に、それを消臭することができる大規模なフィッシングキャンペーンについて詳しく説明しました。 9月以降、10,000の組織を標的としたこの作戦後の脅威は、被害者の電子メールアカウントへの秘密のアクセスを使用して、従業員をだましてハッカーにお金を送るようにしました。

2段階認証、MFA、または2FAとも呼ばれる多段階認証は、アカウントセキュリティの黄金規格です。 アカウントユーザーは、自分が知っているもの(パスワード)に加えて、自分が所有または制御するもの(物理的なセキュリティキー、指紋、顔、または網膜スキャン)の形で身元を証明する必要があります。 MFAの使用が増加するにつれて、アカウント消臭キャンペーンが妨げられ、攻撃者は反撃する方法を見つけました。

途中で敵

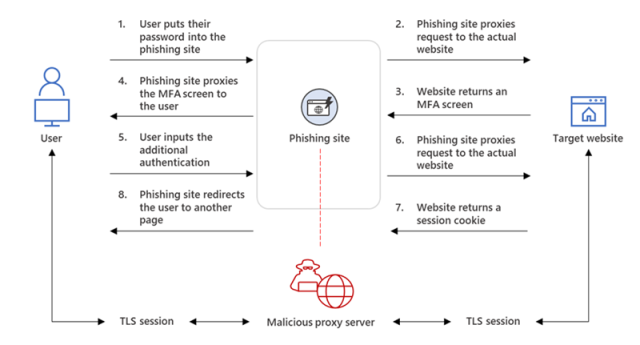

マイクロソフトは、アカウントユーザーとログインしようとしたジョブサーバーの間に攻撃者が制御するプロキシサイトを挿入するキャンペーンを観察しました。 ユーザーがプロキシサイトにパスワードを入力すると、プロキシサイトはそれを物理サーバーに送信し、物理サーバーからの応答を再度ユーザーに中継します。 認証が完了すると、脅威の行為者が正当なサイトから送信されたセッションCookieを盗んだため、ユーザーは新しいページにアクセスするたびに再認証する必要はありません。 キャンペーンは、プロキシサーバーに接続するHTML添付ファイルを含むフィッシングメールで始まりました。

Microsoft 365 Defender Research TeamとMicrosoft 365 Defender Research Teamのメンバーは、次のように述べています。に認証しました。」 Microsoft脅威インテリジェンスセンターは、 ブログ投稿。 「いくつかの場合、クッキーにMFAの申し立てがありました。これは、組織にMFAポリシーがある場合でも、攻撃者がセッションCookieを使用して破損したアカウントの代わりにアクセス権を取得したことを意味します。」

クッキーの盗用以来、数日間、脅威の行為者は従業員のメールアカウントにアクセスし、ビジネスメールの破損詐欺に使用するメッセージを見つけました。 攻撃者は、その電子メールスレッドとハッキングされた従業員の偽造IDを使用して、相手が支払いを促しました。

ハッキングされた従業員が侵害の事実を検出できないようにするために、脅威の行為者は特定の電子メールを自動的にアーカイブフォルダに移動し、読んだとマークする受信トレイルールを作成しました。 今後数日間、脅威の行為者は定期的にログインして新しいメールを確認しました。

ブログの作者は、「一度は、攻撃者が破損した同じメールボックスで複数の詐欺を同時に実行しました」と書いた。 「攻撃者は、新しい詐欺のターゲットを見つけるたびに、これらの新しいターゲットの組織ドメインを含めるように作成された受信トレイルールを更新しました。」

マイクロソフト

詐欺に簡単に渡ります

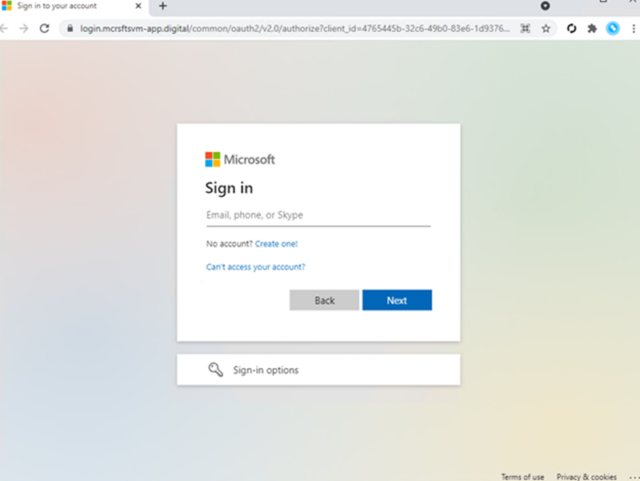

ブログ投稿は、従業員がそのような詐欺にどれだけ簡単に落ちることができるかを示しています。 電子メールとワークロードの膨大な量のために、メッセージが本物であるかどうかを確認するのは難しいことがよくあります。 MFAの使用は、すでにユーザーまたは組織が優れたセキュリティ衛生を実践していることを示しています。 詐欺の視覚的に疑わしい要素の1つは、プロキシサイトのランディングページで使用されているドメイン名です。 ただし、ほとんどの組織固有のログインページが不透明であることを考えると、おおよそのドメイン名も無料ではない可能性があります。

マイクロソフト

マイクロソフトのアカウントでは、MFA展開がアカウントの消臭を防ぐ最も効果的な方法の1つではないことに言及してはいけません。 つまり、すべてのMFAが同じではないということです。 ワンタイム認証コードは、SMSに送信される場合でもないよりもはるかに優れています。 SS7プロトコル テキストメッセージを送信するために使用されます。

それだけ MFAの最も効果的な形態 利用可能なのは、業界全体で設定された規格に準拠することです。 FIDOアライアンス。 このタイプのMFAは、YubicoやFeitian、AndroidやiOSデバイスなどの企業がドングルで提供できる物理的なセキュリティキーを使用します。 認証は指紋や網膜スキャンから来ることができ、どちらもバイオメトリック盗難を防ぐためにエンドユーザーデバイスを離れません。 すべてのFIDO準拠MFAの共通点は、フィッシングが不可能であり、このタイプの進行中のキャンペーンに抵抗するバックエンドシステムを使用することです。

+ There are no comments

Add yours