私たちは、iOS 17.4がEUの代替アプリストアと支払いサポート、少数の新しい絵文字、Apple Cash Card用の仮想番号などを通じてiPhoneのバージョンを変更するアップデートになることをすでに知っています. しかし、Appleにはもう1つの機能があります。 今後数週間かけて発売されたら保存しておきましょう。 Appleは、セキュリティ研究ブログに投稿した記事で、「世界中のあらゆる規模のメッセージングプロトコルの中で最も強力なセキュリティ特性を持つ」iMessageの新しい最先端のセキュリティアップグレードについて説明しました。

どちらも非常に技術的ですが、Appleは次のように述べています。 特定のキーが壊れても会話をすることができます。」 これは、ハッカーが最も洗練された攻撃にも利用可能な方法を超える2つの対称キーを解読する必要があることを意味します。

りんご

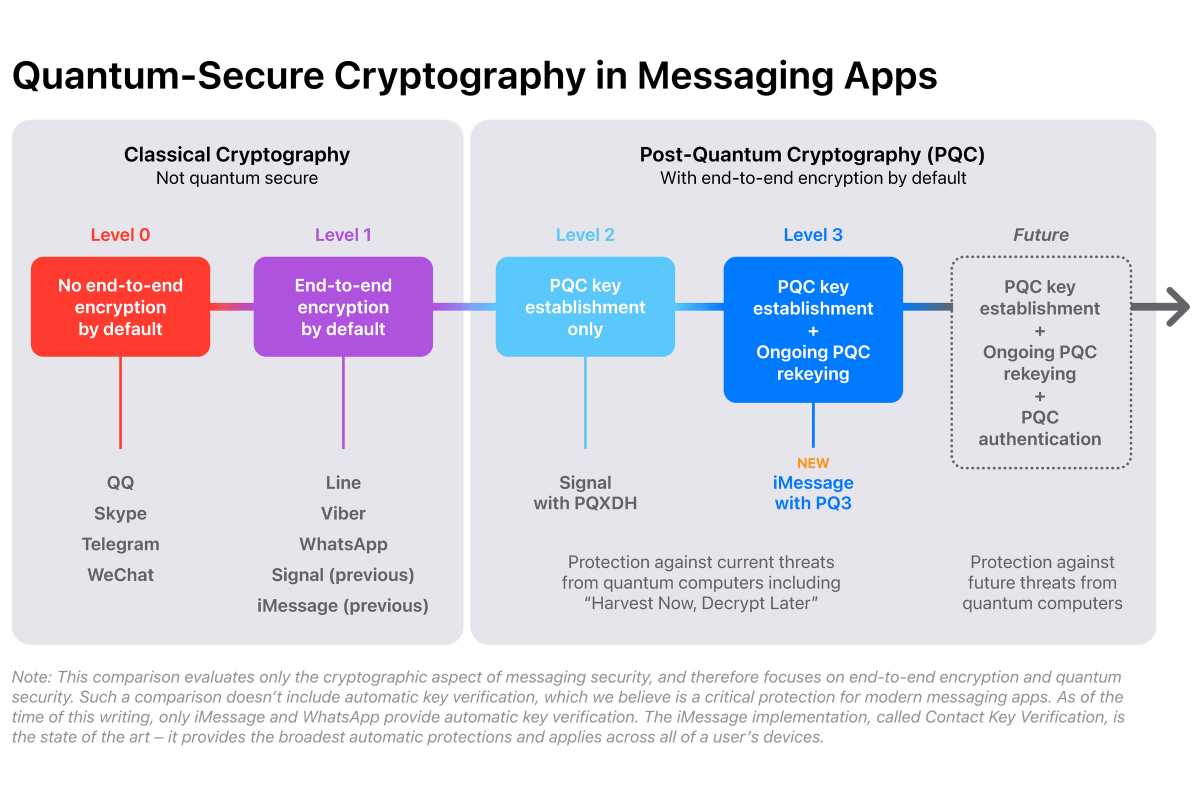

Appleは、Signalが最近PQXDHのサポートを追加し、Post Quantum暗号化を使用する最初の大規模なメッセージングサービスでした。 しかし、AppleはiMessageの新しいPQ3プロトコルがさらに一歩進んだと述べています。 さらに、Appleが実際のプロトコルを説明する方法は次のとおりです。

AliceのデバイスがBobのデバイスで新しいセッションをインスタンス化すると、彼女のデバイスはIDSサーバーにBobのデバイスに関連付けられているキーバンドルを照会します。 デバイスの認証キーとバージョン管理情報を含むキーバンドルのサブセットは、連絡先キー検証を使用して検証されます。 その後、デバイスは暗号化キーとタイムスタンプを含む署名を検証して、キーが有効で有効期限が切れていないことを証明します。

その後、Aliceのデバイスは2つの公開暗号化キーを使用して2つの対称キーをBobと共有できます。 最初の対称鍵は、Aliceの一時暗号化鍵とBobの登録済みP-256公開鍵を組み合わせたECDH鍵交換によって計算されます。 第2の対称鍵は、ボブのポストクオンタム公開鍵でカイバー鍵のカプセル化によって得られる。

この組み合わせを使用すると、両方の共有秘密を知らない限り、初期セッション状態を派生させることはできません。 つまり、攻撃者は結果の秘密を回復するために両方のアルゴリズムを破壊し、ハイブリッドセキュリティ要件を満たす必要があります。

iMessageは、高レベルのゼロクリック政府攻撃、特にイスラエルのNSOグループのスパイソフトウェアPegasusで使用されました。 Appleは、新しいシステムが未知または未知の将来の攻撃から保護するために不可欠であり、将来の復号化のためにすでに暗号化されたデータを収集したエージェントから保護することを明らかにしました。

Appleは、新しいプロトコルがiOS 17.4、iPadOS 17.4、macOS 14.4、およびwatchOS 10.4の公開リリースとともにリリースを開始し、すでに開発者と公開ベータリリースに含まれていると述べた。

+ There are no comments

Add yours